【愚公系列】2022年03月 漏洞扫描与利用之Nessus

一、漏洞扫描与利用之Nessus

1.实验步骤一

Nessus的安装

下载地址:https://www.tenable.com/downloads/nessus

安装教程:https://www.cnblogs.com/onrunning/p/14869045.html

2.实验步骤二

Nessus的使用

关于Nessus的使用建议参考官方用户指南:

https://www.cnblogs.com/wzl629/p/13563890.html

Nessus是世界上最流行的漏洞扫描器之一。它由一个执行任务的服务端,跟一个分配任务的客户端组成。

在IE浏览器里面打开 https://localhost:8834/(这里我们也可以用ip)就可以进入客户端,去发送任务。

输入我们安装时配置的用户名和密码

1、"Configuration"用于进行网络代理等设置。

2、"Users"用于对用户进行添加和删除等操作。

3、"Policies"用来对扫描策略进行设置。

4、"Scans"用来添加扫描对象。点击Add标签来添加扫描。

5、"Mobile"用于对网络中的mobile devices进行设置。

6、"Report"用于查看、上传扫描报告。

3.实验步骤三

1.Policies有四种默认的策略:

Web App Tests策略主要是针对web漏洞。

Prepare for PCI DSS audit 采用内置的数据安全标准将结果与PCI标准比较。

Internal Network Scan 扫描包含大量的主机,服务的网络设备和类似打印机的嵌入式系统 CGI Abuse插件是不可用的,标准的扫描端口不是65535个。

External Network Scan- 扫描包含少量服务的外部主机插件包含已知的web漏洞(CGI Abuses& CGI Abuse) 扫描所有65535个端口。

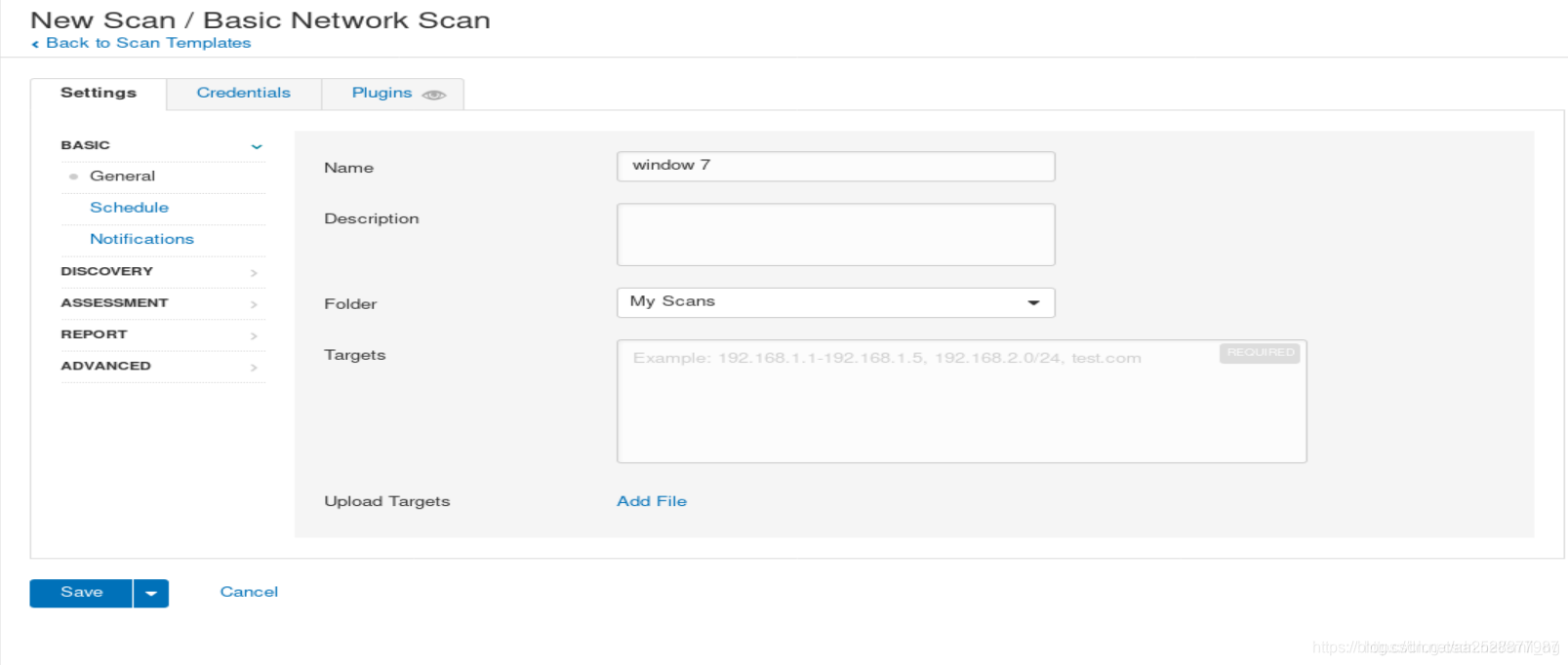

2.点击“New Scan”新建一个扫描:选择“Basic Network Scan”,进行配置项目名称,对项目的描述,以及最重要的目标IP地址。

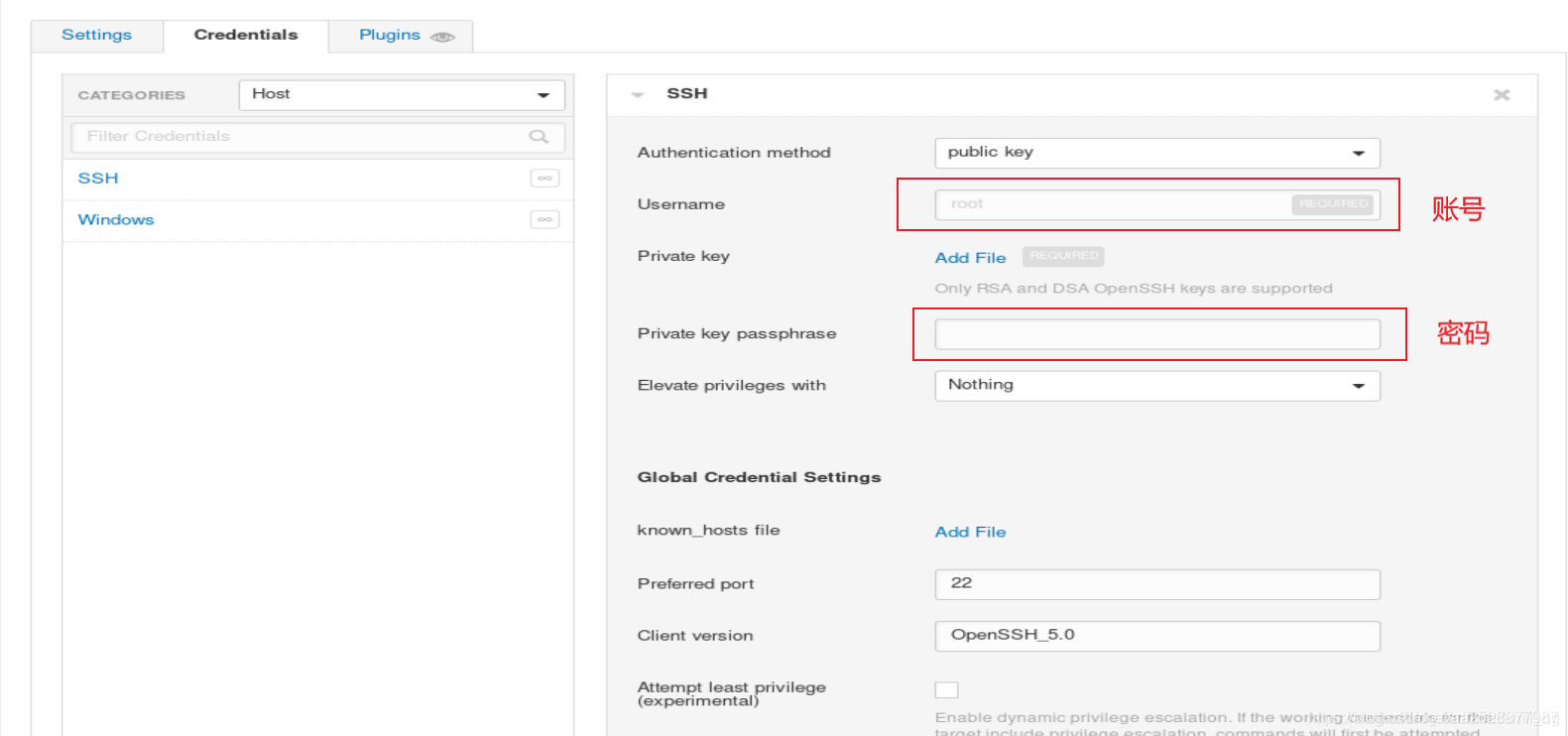

如果我们有目标主机的账号、密码,我们可以点击"Credentials",进行配置。如果是linux系统就配置SSH,windows就配置windows

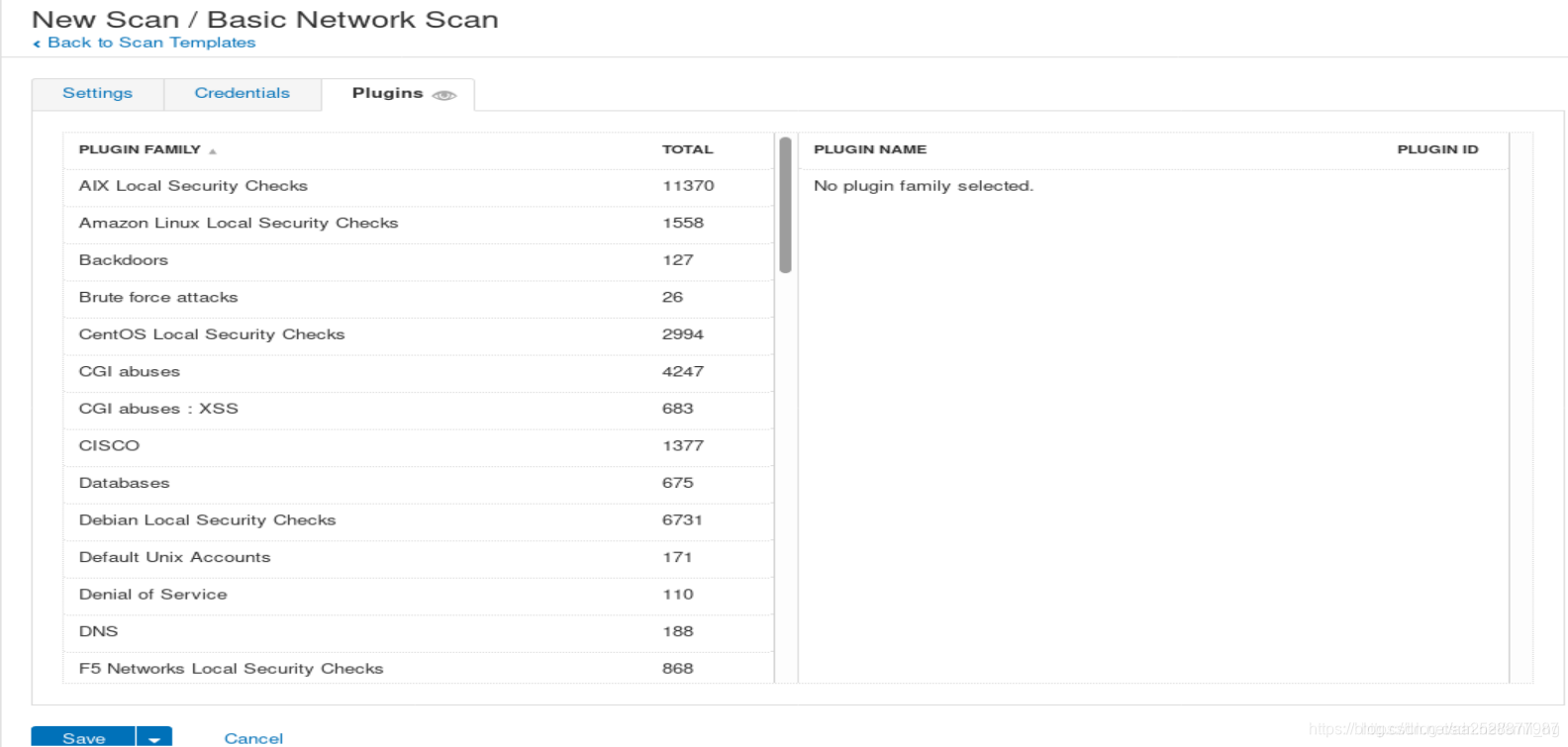

我们还可以查看我们要用到的插件,点击"Plugins"进行查看。

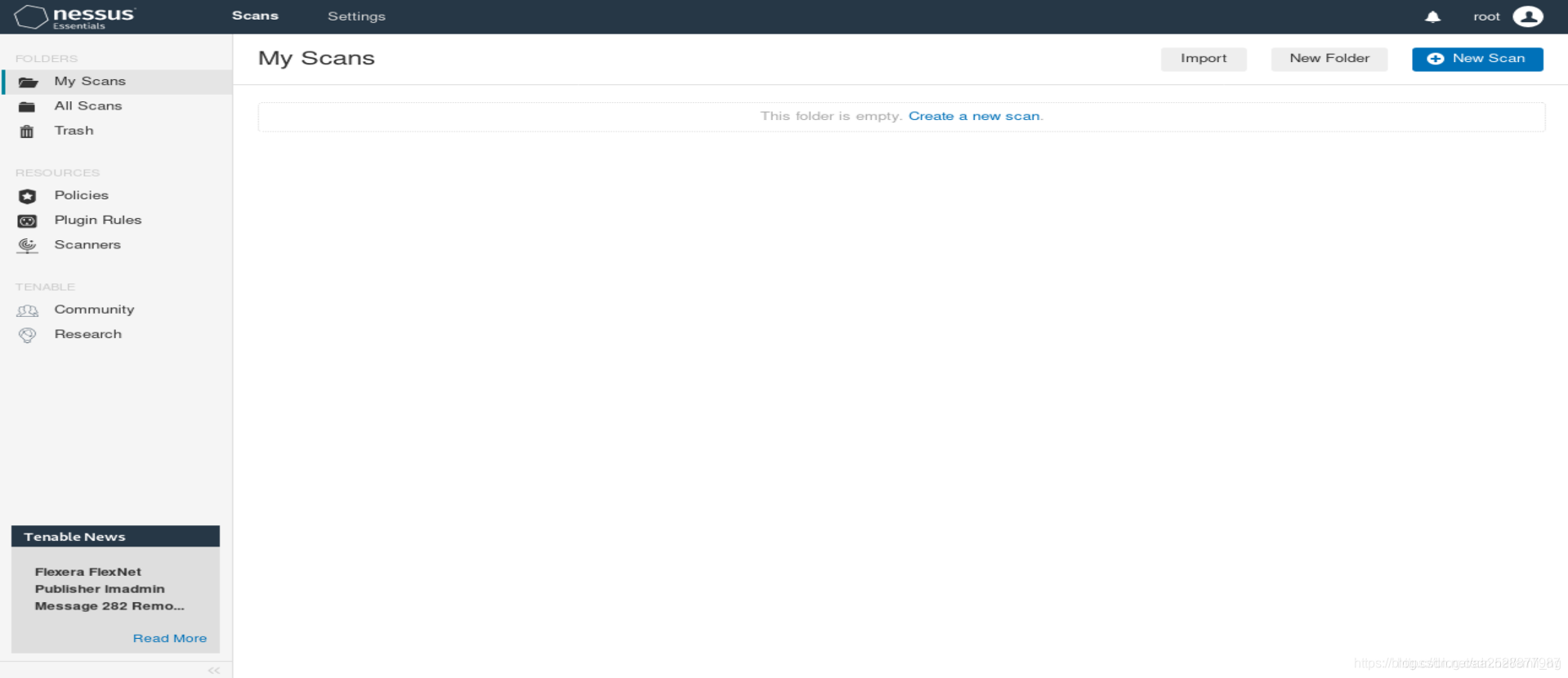

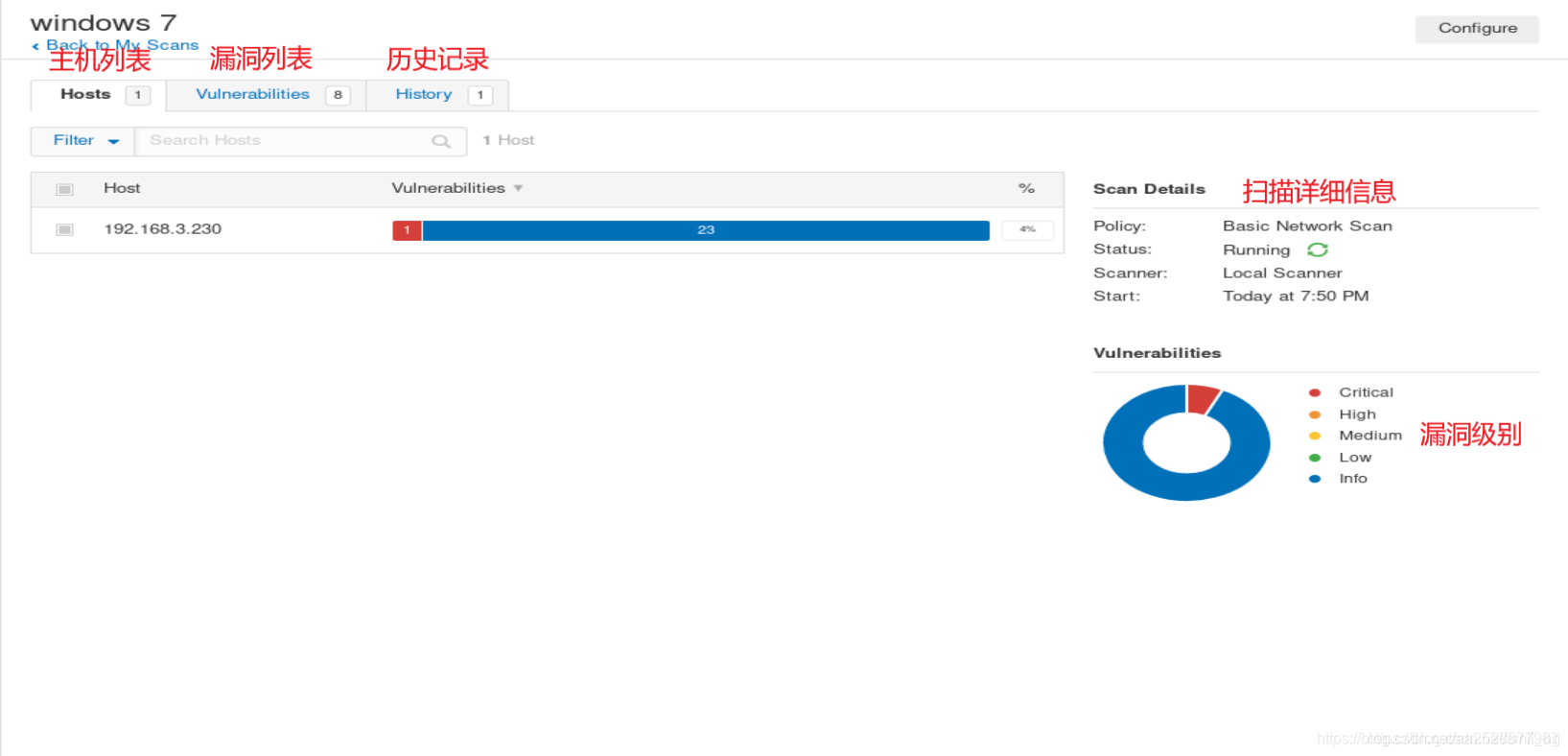

全部配置完成之后,我们点击"Save",进行保存,这样在"My Scan"就能看见我们之前配置过的windows 7。

我们点击"Vulnerables",就能看见我们发现的漏洞。

- 点赞

- 收藏

- 关注作者

评论(0)